Le versioni del noto software PuTTY dalla 0.68 alla 0.80 (inclusa) presentano una vulnerabilità critica nella parte di codice che genera firme dalle chiavi private ECDSA che utilizzano la curva NIST P521 (PuTTY, o Pageant, genera una firma digitale da una chiave quando la usi per autenticarti su di un server SSH).

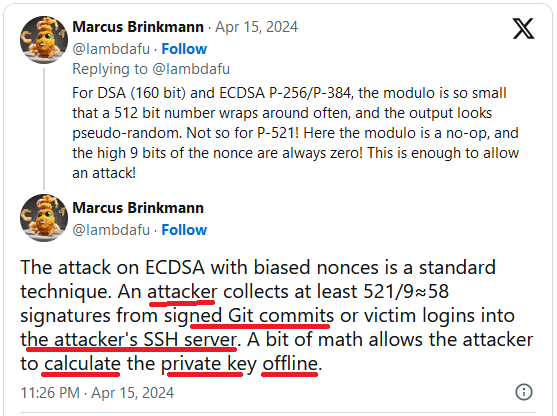

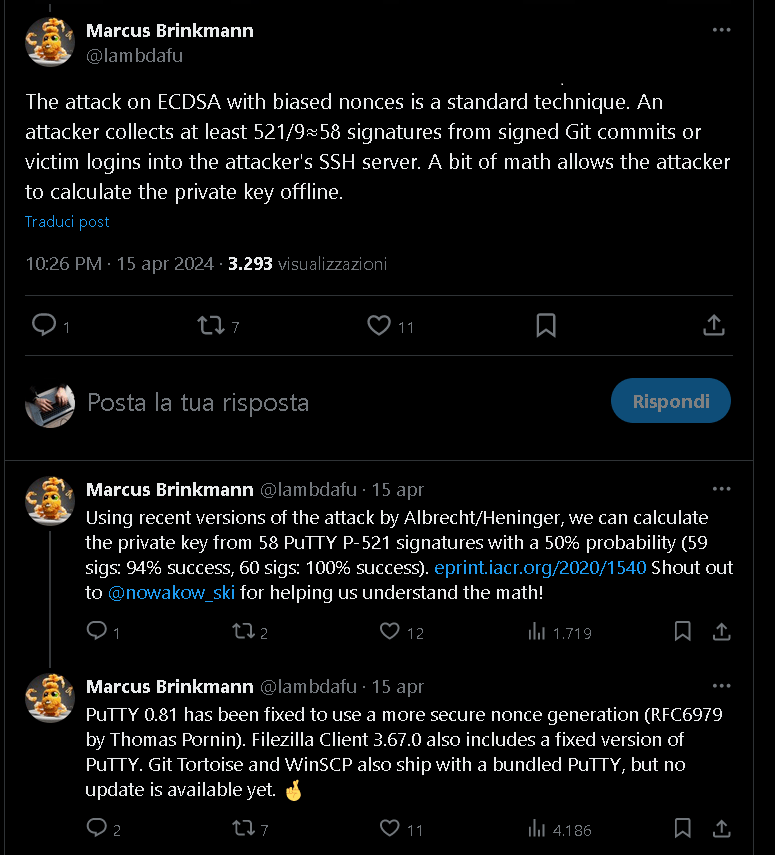

A questa vulnerabilità è stato assegnato il CVE-2024-31497. La vulnerabilità è stata scoperta da Fabian Bäumer e Marcus Brinkmann, dell’Università della Ruhr di Bochum (è disponibile un loro articolo sulla mailing list oss-security), in Germania.

L’effetto della vulnerabilità è quello di consentire la compromissione della chiave privata. Un attacker o un utente malintenzionato in possesso di alcune dozzine di messaggi firmati (e della chiave pubblica) ha informazioni sufficienti per recuperare la chiave privata e quindi falsificare le firme come se provenissero da te, consentendogli (ad esempio) di accedere a qualsiasi server in cui utilizzi quella chiave per autenticarti. Per ottenere queste firme, l’attacker deve solo compromettere brevemente un qualsiasi server su cui si utilizza la chiave per autenticarsi, oppure ottenere momentaneamente l’accesso a una copia di Pageant che detiene la chiave (tuttavia, queste firme non sono esposte agli sniffer passivi delle connessioni SSH…).

Pertanto, se disponi di una chiave di questo tipo, i crittoanalisti consigliano di revocarla immediatamente: rimuovi la vecchia chiave pubblica da tutti i file Authorized_keys di OpenSSH e l’equivalente negli altri server SSH, in modo che una firma della chiave compromessa non abbia più valore. Genera quindi una nuova coppia di chiavi per sostituirla.

(il problema non riguarda il modo in cui la chiave è stata generata; non importa se proviene da PuTTYgen o da qualche altra parte: ciò che conta è se è stata mai utilizzata con PuTTY o Pageant).

La buona notizia: l’unico tipo di chiave crittografica inficiata da CVE-2024-31497 è l’ECDSA a 521 bit. Cioè una chiave che in Windows PuTTYgen si presenta come ecdsa-sha2-nistp521 all’inizio della casella “Impronta digitale chiave”, oppure come NIST p521 quando viene caricata in Windows Pageant, oppure ha un ID che inizia con ecdsa-sha2- nistp521 nel protocollo SSH o nel file della chiave. Altre dimensioni dell’ECDSA e altri algoritmi chiave non sono coinvolti dalla vulnerabilità, in particolare, non è coinvolto lo schema di firma Ed25519.

Link di approfondimento:

– Link1

– Link2

– Link3