Due analisti di sicurezza informatica (S.O.C.) di recente si sono dichiarati colpevoli di attacchi ransomware.

Non si sono difesi, ergo, li hanno davvero commessi.

Ryan Goldberg era un manager che si occupava di DFIR (Digital Forensics Incident Response) per la società Sygnia. Viceversa, Kevin Martin ricopriva il ruolo di negoziatore di ransomware presso DigitalMint.

Il loro lavoro era proteggere le aziende da cyber gang e attacchi informatici.

E invece, sono diventati degli hacker…della peggior specie: degli insider.

Tra maggio e novembre 2023 hanno attaccato cinque aziende statunitensi usando il ransomware BlackCat, tra cui:

– un’azienda di dispositivi medici in Florida

– un’azienda farmaceutica nel Maryland

– un produttore di droni in Virginia

Ad una sola vittima hanno estorto ben 1,3 milioni di dollari in bitcoin.

I pubblici ministeri hanno affermato che hanno “abusato di una posizione di fiducia pubblica o privata” e hanno utilizzato “speciali competenze” per commettere i loro crimini.

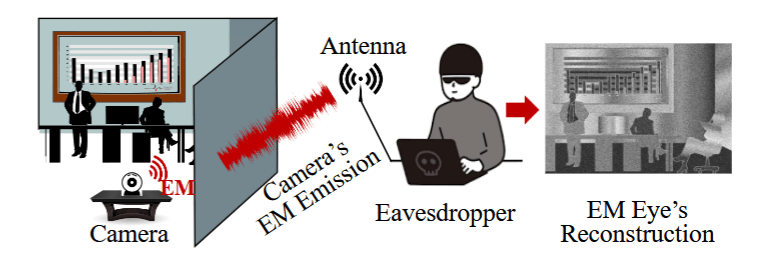

Sapevano esattamente come le aziende reagiscono agli attacchi ransomware. Conoscevano i loro punti deboli.

E soprattutto, sapevano cosa induce le vittime a pagare per poter avere indietro i loro dati e ottenere il ripristino tempestivo dei loro sistemi.

E hanno usato questa conoscenza per diventare dei moderni predoni. Ma gli è andata male: entrambi ora rischiano fino a 20 anni di carcere federale.

Ogni team di sicurezza informatica dovrebbe basarsi sulla fiducia: la fiducia che le persone che hai ingaggiato o con cui collabori per difendere l’organizzazione in cui lavori o le aziende clienti non siano mai e poi mai quelle da temere ma quelle su cui puoi contare, che siano persone non dico sante, ma verosimilmente persone oneste e laboriose.

Prima di poter iniziare la loro professione, gli aspiranti medici devono garantire fedeltà al “giuramento di Ippocrate” per il resto della loro vita professionale, perché gli analisti S.O.C. non hanno qualcosa di equivalente?