Secondo una recente ricerca, lo smartphone di una giornalista russa nonché critica del Cremlino è stato infettato dallo spyware Pegasus.

Il famigerato software di spionaggio sviluppato dalla società israeliana NSO Group sarebbe stato installato sull’iPhone di Galina Timchenko (proprietaria del media indipendente russo Meduza) mentre si trovava a Berlino per una conferenza privata con altri giornalisti indipendenti russi che vivono in esilio. Secondo Access Now, una delle organizzazioni no-profit che ha indagato sull’hacking, si tratta del primo caso documentato di infezione da Pegasus che ha preso di mira un cittadino russo.

L’attacco è avvenuto a febbraio 2023, due settimane dopo che il governo russo ha messo fuori legge Meduza per la sua copertura critica del regime di Vladimir Putin e della guerra in Ucraina. Meduza ha trasferito il suo ufficio in Lettonia nel 2014, e da allora le persone che vivono in Russia possono accedere al suo portale web solo tramite connessioni in VPN. Meduza si presenta come uno dei pochi media russi indipendenti la cui copertura rimane libera dal controllo o dalla censura del Cremlino.

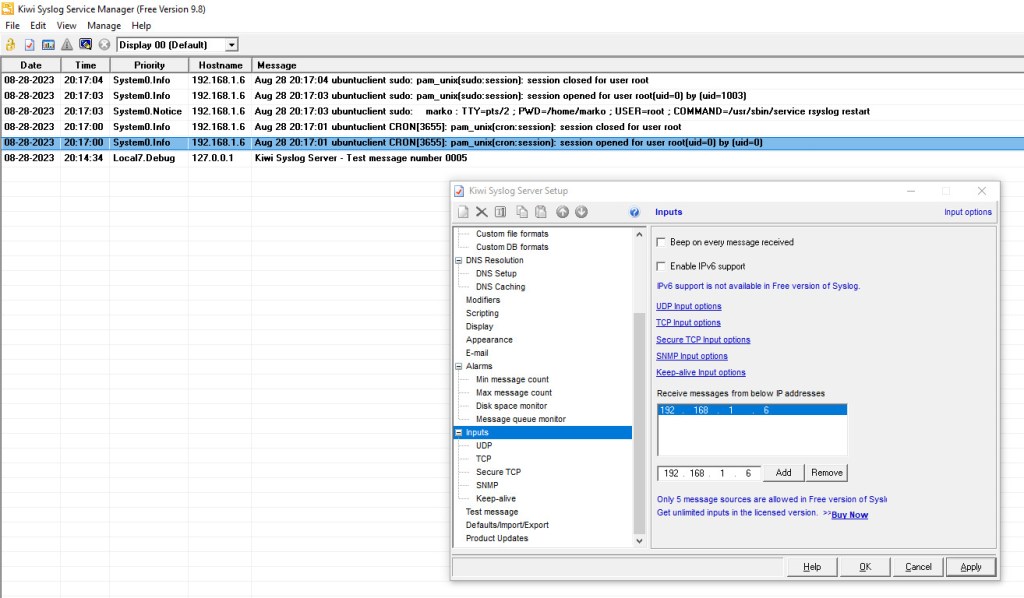

All’inizio di giugno, Timchenko ha ricevuto una notifica da Apple secondo cui il suo smartphone potrebbe essere stato un bersaglio di gruppi hacker finanziati dallo stato (APT). Timchenko non ha prestato molta attenzione a questo avvertimento poiché, secondo un rapporto pubblicato da Meduza, le autorità russe cercavano da anni di hackerare o interrompere l’infrastruttura della sua redazione, senza mai riuscirvi; tuttavia, Access Now, e Citizen Lab (un’organizzazione no-profit che difende i diritti digitali) dell’Università di Toronto hanno scoperto che l’iPhone di Timchenko è stato infettato dallo spyware Pegasus: questo malware può accedere a chiamate, messaggi e foto (e registrare il tutto, inviando il materiale su server remoti), attivare in maniera silente la fotocamera e il microfono del dispositivo, nonché tracciare la posizione dello smartphone.

“Non sono sicura di cosa abbiano potuto trovare sul mio dispositivo gli autori di Pegasus”, ha riferito Timchenko ad Access Now, e ancora, “Ho definito limiti molto rigidi tra la mia vita digitale e reale molto tempo fa”. Timchenko ha dichiarato di essere preoccupata soprattutto dalla possibilità che gli attacker possano aver avuto accesso alla sua lista contatti, il che sarebbe particolarmente rischioso se gli aggressori provenissero dalla Russia, “dove ogni cittadino può essere perseguitato per aver collaborato con organizzazioni indesiderate.”

Formalmente Pegasus viene venduto esclusivamente ad agenzie governative, ma i ricercatori di Citizen Lab hanno affermato di non essere riusciti a identificare chi si nascondesse dietro l’attacco, e NSO Group non ha risposto a una richiesta di commento. Secondo Citizen Lab, non ci sono prove che il governo russo utilizzi Pegasus, tuttavia, è possibile che paesi con legami con la Russia, come Azerbaigian, Kazakistan o Uzbekistan, abbiano violato Meduza per conto del Cremlino. Inoltre, i ricercatori hanno affermato che la Lettonia o la Germania potrebbero essere coinvolte, poiché sono rispettivamente il luogo in cui si trova Meduza, e dove il telefono di Timchenko è stato infettato.

Una precedente ricerca di Access Now ha rivelato che Pegasus è stato utilizzato per prendere di mira giornalisti, attivisti, funzionari governativi e civili armeni durante la guerra tra Armenia e Azerbaigian nella regione contesa del Nagorno-Karabakh. Secondo Citizen Lab non ci sono prove che l’Azerbaigian o il Kazakistan abbiano preso di mira persone in Germania, Lettonia o altri paesi dell’Unione Europa.

Dopo aver confermato l’infezione da Pegasus sullo smartphone di Timchenko, la direttrice di Meduza ha indetto una riunione di emergenza nei suoi uffici. “Eravamo tutti terrorizzati ma facevamo finta di niente”, ha dichiarato il capo della divisione tecnica di Meduza, il cui nome è tenuto segreto per ragioni di sicurezza. Meduza ha riferito che Timchenko ha cercato di “riderci sopra”, ma alla fine è scoppiata in lacrime. “Mi sentivo già come se fossi stata spogliata nuda nella piazza della città. Come se qualcuno mi avesse messo la mani in tasca. Come se in qualche modo fossi sporca. Volevo lavarmi le mani”, ha affermato.

Secondo i ricercatori è estremamente difficile impedire a Pegasus di infettare qualsiasi dispositivo preso di mira che esegua anche una singola applicazione vulnerabile, anche tra quelle preinstallate dalla Apple stessa. L’analisi di Citizen Lab sostiene che gli aggressori probabilmente sono entrati nell’iPhone di Timchenko attraverso un exploit zero-click in HomeKit e iMessage: un exploit zero-click consente ad un aggressore di compromettere un dispositivo o un sistema senza necessità alcuna di interagire con l’utente.

Secondo Meduza, Timchenko non aveva motivo di sospettare che ci fosse qualcosa che non andava nel suo iPhone, tranne nei momenti in cui lo smartphne risultava più caldo del solito, cosa che lei attribuiva (ingenuamente) al suo nuovo caricabatterie. Mercoledì, il caporedattore di Meduza, Ivan Kolpakov, ha rilasciato una dichiarazione in russo affermando che l’attacco hacker a Timchenko dimostra che i giornalisti russi in esilio “non possono sentirsi sicuri nemmeno in Europa”.

“I giornalisti indipendenti provenienti dalla Russia e da altre nazioni potrebbero sentirsi in trappola, affrontando la pressione sia dei loro stessi governi e dei loro sistemi di spionaggio, sia delle agenzie di Intelligence dei paesi in cui cercano rifugio”, ha detto Kolpakov. Secondo Kolpakov, Meduza e i suoi giornalisti sono costantemente minacciati da spie sia nel mondo fisico che nello spazio digitale. Sin dai primi giorni di Meduza, gli hacker sponsorizzati dallo stato russo l’hanno costantemente preso di mira con attacchi DDoS, e-mail di phishing e attacchi informatici mirati alla sua applicazione mobile.

“Ci intimidiscono e cercano di farci pensare solo alla nostra sicurezza e non al nostro lavoro”, ha dichiarato Kolpakov.